安全な DNS ゾーン ドメインでハイ アベイラビリティ シナリオを実行するには、UNIX または Linux サーバを設定して、シナリオ内のマスタおよびレプリカ サーバの DNS ホスト A レコードの認証および変更ができるようにする必要があります。

すでに含まれている、PERL で作成されたスクリプトを使用して、CA ARCserve RHA 用に UNIX/Linux 環境を設定することもできます。 このスクリプトの他のバージョンを取得するには、サポートに連絡してください。

以下の手順を、お使いの環境のすべての UNIX/Linux ホスト上で実行する必要があります。

安全な DNS ゾーン ドメインで HA 用に UNIX/Linux ホストを準備する方法

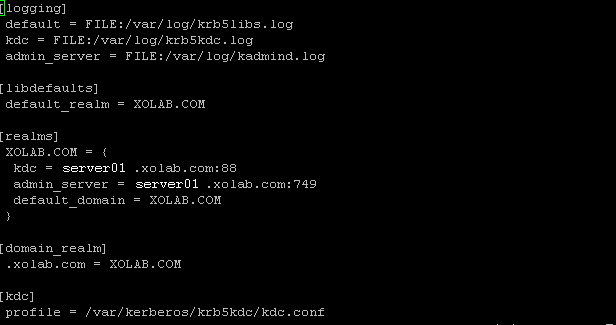

[libdefaults]

default_realm = <DOMAIN name i.e. XOSOFT.ORG>

[realms]

<DOMAIN name> = {

kdc = <DC Server fqdn>:88

admin_server = <DNS Server fqdn>

default_domain = <DOMAIN name i.e. XOSOFT.ORG>

}

[domain_realm]

<domain name >= <DOMAIN name> i.e. .xosoft.org =XOSOFT.ORG

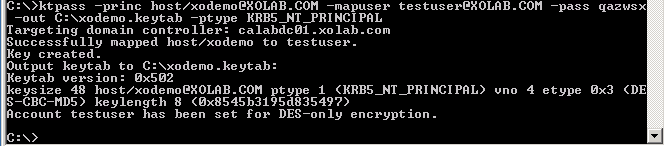

注: ktpass ユーティリティはデフォルトで Windows にロードされない場合があります。 Windows サポート ツール パッケージから取得できます。

ktpass -princ host/<a name you pick@DOMAIN> -mapuser <domain admin@DOMAIN> -pass <password> -out c:¥ <filename>.keytab -ptype KRB5_NT_PRINCIPAL

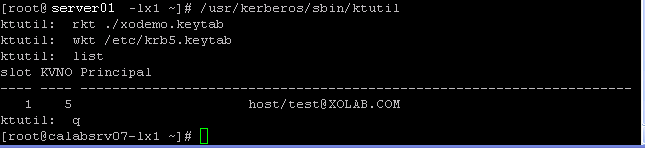

[root@server01-1x1 bin]# ktutil

ktutil: rkt /root/ <filename>.keytab

ktutil: wkt /etc/krb5.keytab

ktutil: list

ktutil: q

perl-Digest-HMAC perl-Net-IP perl-Net-DNS perl-GSSAPI perl-Krb5…

#############################

my $sys_retcode = system("kinit -k host/xodemo");

if ($sys_retcode != 0) {

print "Failt to create and cache Kerberos ticket through 'kinit'¥n";

exit 1;

}

#############################

./nsupdate-gss.pl 192.168.88.1 shagu01-RHEL5u3-x64 xosoft.org --add_ips=192.168.88.21 --ttl=60 --del_ips=192.168.88.31

#################### # Script for secure update dynamically against MS DNS server on UNIX/Linux hosts GSSNsupdateScript = "[INSTALLDIR]/scripts/nsupdate-gss.pl" # # User can ask for support at http://support.ca.com/ for help, or # define the script by shell or PERL with the arguments matching # GSSNsupdateScript NAME_SERVER HOST DOMAIN [options] # Options: # --add_ips=IPS target IPs for A records to be added # --ttl=TTL TTL for the added A records # --del_ips=IPS target IPs for A records to be removed

/etc/init.d/ARCserveRHA stop

/etc/init.d/ARCserveRHA start

| Copyright © 2012 CA. All rights reserved. | このトピックについて CA Technologies に電子メールを送信する |