Google Cloud に対する VSB を利用するサービス アカウントの詳細な IAM 権限の設定

このセクションでは、Google Cloud サービス内の VSB クラウド プロキシにインストールされた Arcserve UDP エージェントに必要な手順と API 権限ポリシーについて説明します。これらの権限は、データ転送および Google Cloud に対する仮想スタンバイに必要な操作を実行するのに役立ちます。この手順を使用すると、サービス アカウントが Arcserve UDP VSB ジョブの実行に必要な GCP API を制御および操作できるようになります。

ここで最も重要な手順は、プロジェクト レベルでサービス アカウントを作成し、カスタムの役割を作成して、サービス アカウントに関連付けることです。役割には、API が Google Cloud リソースに対して特定のアクションを実行できるようにする一連の権限が含まれます。サービス アカウントとカスタムの役割は、Arcserve UDP エージェントを VSB クラウド プロキシにインストールするプロジェクトにおいて作成する必要があります。

Google コンソールを使用して、このアカウントを作成し、必要な権限を割り当てることができます。

以下の手順に従います。

- Web ブラウザで、下記のリンクを使用して、管理者(ユーザ/プロジェクト/リソースを作成および管理するための管理者権限を持つアカウント)として Google Cloud コンソールにログインします。

- https://console.cloud.google.com/

- ページの左上にあるドロップダウン リストから、VSB クラウド プロキシをセットアップするプロジェクトを選択します。

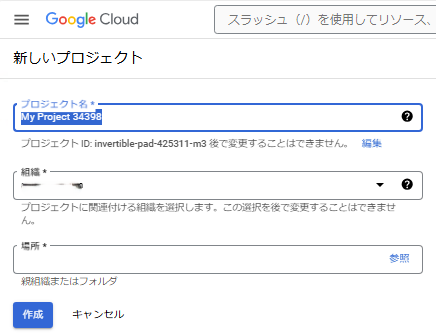

- まだプロジェクトがない場合は、[新しいプロジェクト]をクリックして新しいプロジェクトを作成します。

- プロジェクト名、組織、場所の値を入力し、[作成]をクリックします。

- プロジェクトの作成後、手順 2 に記載されたリソース選択ウィザードのメニューでプロジェクトを選択します。

- プロジェクトを選択した後、目的のプロジェクト ダッシュボードが表示されていることを確認します。

- 仮想スタンバイ ワークフローが正常に実行されるようにするには、プロキシおよびスタンバイ VM を作成するプロジェクトで、Compute Engine API と Cloud Storage API を有効にする必要があります。API を有効にするには:

- プロジェクト ダッシュボードの左上にあるナビゲーション メニューから、[API & Services (API とサービス) ] > [ Enable APIs & Services (API とサービスの有効化)]に移動します。

- [Search (検索)]ボックスに「Compute Engine API」と入力し、テーブルから API を選択します。まだ有効になっていない場合は、[Enable API (API を有効にする)]をクリックします。

- [Search (検索)]ボックスに「Cloud Storage API」と入力し、テーブルから API を選択します。まだ有効になっていない場合は、[Enable API (API を有効にする)]をクリックします。

- Google コンソールの右上隅にある[Cloud Shell をアクティブにする]アイコン

をクリックします。

をクリックします。 - 下記のように、下部に Cloud Shell ターミナルが表示されます。

-

- シェルが目的のプロジェクトに設定されているかどうかを確認します。設定されていない場合は、「gcloud config set project [プロジェクト ID]」コマンドを使用して、目的のプロジェクトを設定します。

- 以下のコマンドをメモ帳にコピーし、ROLE_NAME を目的の値に編集してから、メモ帳ファイルからコマンド全体をコピーし、Cloud Shell ターミナルのプロンプトに貼り付けて Enter キーを押します。

- コマンドによって許可が要求されます。コマンドを許可し、この変更を行うために、「Y」を入力して Enter キーを押します。

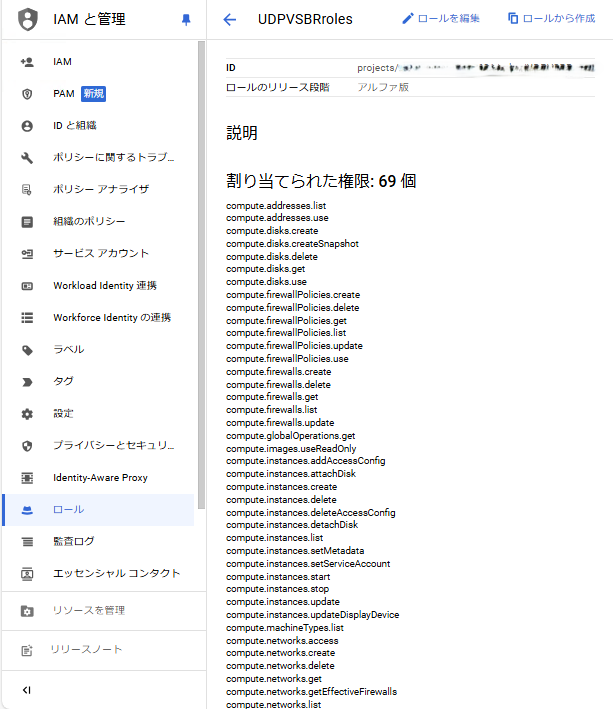

- このコマンドによって、ROLE_NAME (例: udpvsbroles または UDPVSBRroles1)というカスタムの役割がプロジェクトで作成されて、インスタンスを作成および管理する権限が付与されます。上記のコマンドの出力として、役割の完全な名前が以下の形式で表示されます。

- カスタムの役割が作成されたら、Cloud Shell を閉じてプロジェクト ダッシュボードに戻ります。

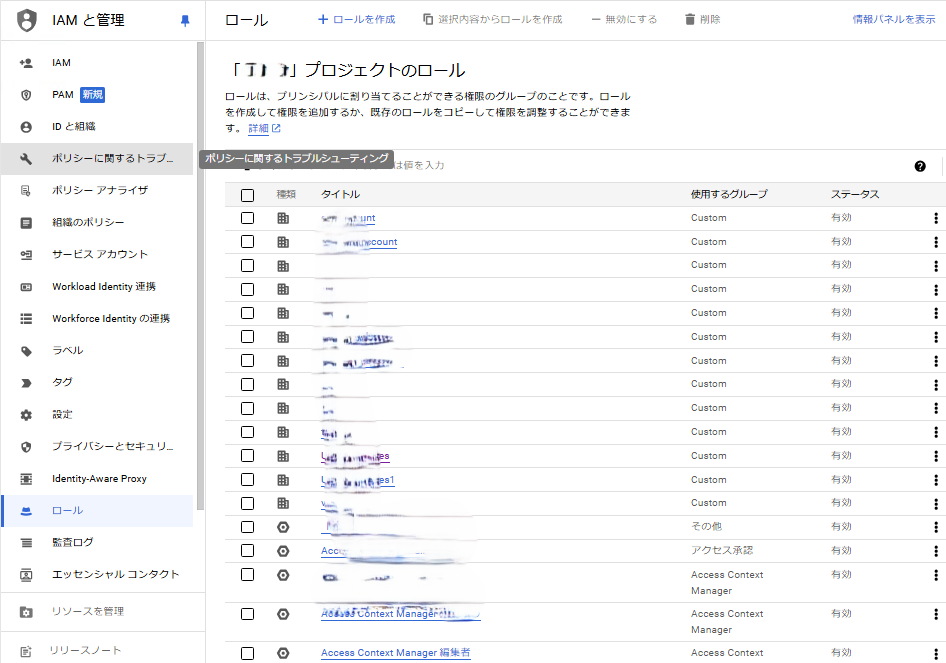

- 左側のナビゲーション メニューから、[IAM と管理]、[ロール]の順に選択します。

- 前の手順で Cloud Shell で作成した役割がここに表示されていることを確認します。

- 役割をクリックし、68 個の権限がすべて表示されていることを確認します。

gcloud iam roles create ROLE_NAME --project=$(echo $DEVSHELL_PROJECT_ID) -- permissions=compute.addresses.list,compute.addresses.use,compute.disks.create,compute.disks.createSnapshot,compute.disks.delete,compute.disks.get,compute.disks.use,compute.firewallPolicies.create,compute.firewallPolicies.delete,compute.firewallPolicies.get,compute.firewallPolicies.list,compute.firewallPolicies.update,compute.firewallPolicies.use,compute.firewalls.create,compute.firewalls.delete,compute.firewalls.get,compute.firewalls.list,compute.firewalls.update,compute.globalOperations.get,compute.images.useReadOnly,compute.instances.addAccessConfig,compute.instances.attachDisk,compute.instances.create,compute.instances.delete,compute.instances.deleteAccessConfig,compute.instances.detachDisk,compute.instances.list,compute.instances.setMetadata,compute.instances.setServiceAccount,compute.instances.start,compute.instances.stop,compute.instances.update,compute.instances.updateDisplayDevice,compute.machineTypes.list,compute.networks.access,compute.networks.create,compute.networks.delete,compute.networks.get,compute.networks.getEffectiveFirewalls,compute.networks.list,compute.networks.use,compute.networks.useExternalIp,compute.regionOperations.get,compute.snapshots.create,compute.snapshots.delete,compute.snapshots.get,compute.snapshots.useReadOnly,compute.subnetworks.create,compute.subnetworks.delete,compute.subnetworks.get,compute.subnetworks.list,compute.subnetworks.update,compute.subnetworks.use,compute.subnetworks.useExternalIp,compute.zoneOperations.get,compute.zones.list,iam.serviceAccounts.actAs,iam.serviceAccounts.get,iam.serviceAccounts.list,resourcemanager.projects.get,serviceusage.services.use,storage.buckets.create,storage.buckets.enableObjectRetention,storage.buckets.list,storage.objects.create,storage.objects.delete,storage.objects.get,storage.objects.list

projects/PROJECT_ID/roles/ROLE_NAME

役割が作成されたら、この役割をサービス アカウント ユーザに関連付ける必要があります。詳細については、「サービス アカウントと秘密鍵の作成」を参照してください。